织梦版本dedecms V57

DedeCMS简介

DedeCMS(简称织梦)是一款由上海卓卓网络科技有限公司研发的PHP开源网站管理系统,它以简单、实用和开源著称,是国内最知名的PHP类CMS系统之一,DedeCMS主要面向个人站长、中小型企业以及教育机构等用户,提供网站建设的一体化解决方案,其功能涵盖了内容管理、模板引擎、插件扩展等多个方面,能够满足不同用户的多样化需求。

DedeCMS V5.7 SP2版本概述

DedeCMS V5.7 SP2是DedeCMS系列中的一个稳定版本,它在功能和安全性方面都有了显著的提升,以下是该版本的一些关键特性:

1、高效率标签缓存机制:DedeCMS V5.7 SP2采用了高效的标签缓存机制,允许对类同的标签进行缓存,在生成HTML时,这有助于提高系统反应速度,降低系统消耗的资源。

2、丰富的应用支持:该版本增加了分类、书库、黄页、圈子、问答等模块,补充了一些用户的特殊要求,为用户提供了更加全面的网站建设解决方案。

3、安全性增强:尽管DedeCMS V5.7 SP2在安全性方面有所提升,但仍存在一些已知的安全漏洞,前台文件上传漏洞(CVE201820129)和后台代码执行漏洞(CNVD201801221)等,这些漏洞可能被攻击者利用来获取webshell或执行恶意代码,因此需要用户及时修复。

安全漏洞分析与修复

前台文件上传漏洞(CVE201820129)

该漏洞存在于DedeCMS V5.7 SP2的前台文件上传功能中,攻击者可以通过修改文件名后缀的方式绕过黑名单过滤,从而上传恶意脚本文件,攻击者可以将文件名从“1.png”改为“1.png.p*hp”,然后使用BurpSuite抓包并放包上传,由于程序只是验证文件名称中是否存在jpg、gif、png三个中的任意一个,而不是验证文件的后缀,因此攻击者可以成功上传恶意脚本文件。

修复方式

在给文件名拼接后缀时,对后缀进行二次验证,在select_images_post.php的第60行添加如下代码:if(!in_array($fs[count($fs)1], $cfg_imgtype)) { ShowMsg('非法文件类型', '1'); exit(); },这样,如果再上传“1.png.p*hp”文件,程序会提示报错信息,上传失败。

后台代码执行漏洞(CNVD201801221)

该漏洞存在于DedeCMS V5.7 SP2的后台tpl.php文件中,攻击者可以利用该漏洞在增加新标签中上传木马,获取webshell,攻击者可以通过构造特定的请求参数,绕过安全检测并将恶意代码写入到指定的文件中。

修复方式

禁止此处写入文件,可以通过修改tpl.php文件,删除或注释掉相关的写入操作代码来实现。

过滤恶意标签,可以通过添加额外的安全检测逻辑,对输入的内容进行过滤和消毒,防止恶意代码的注入。

FAQs

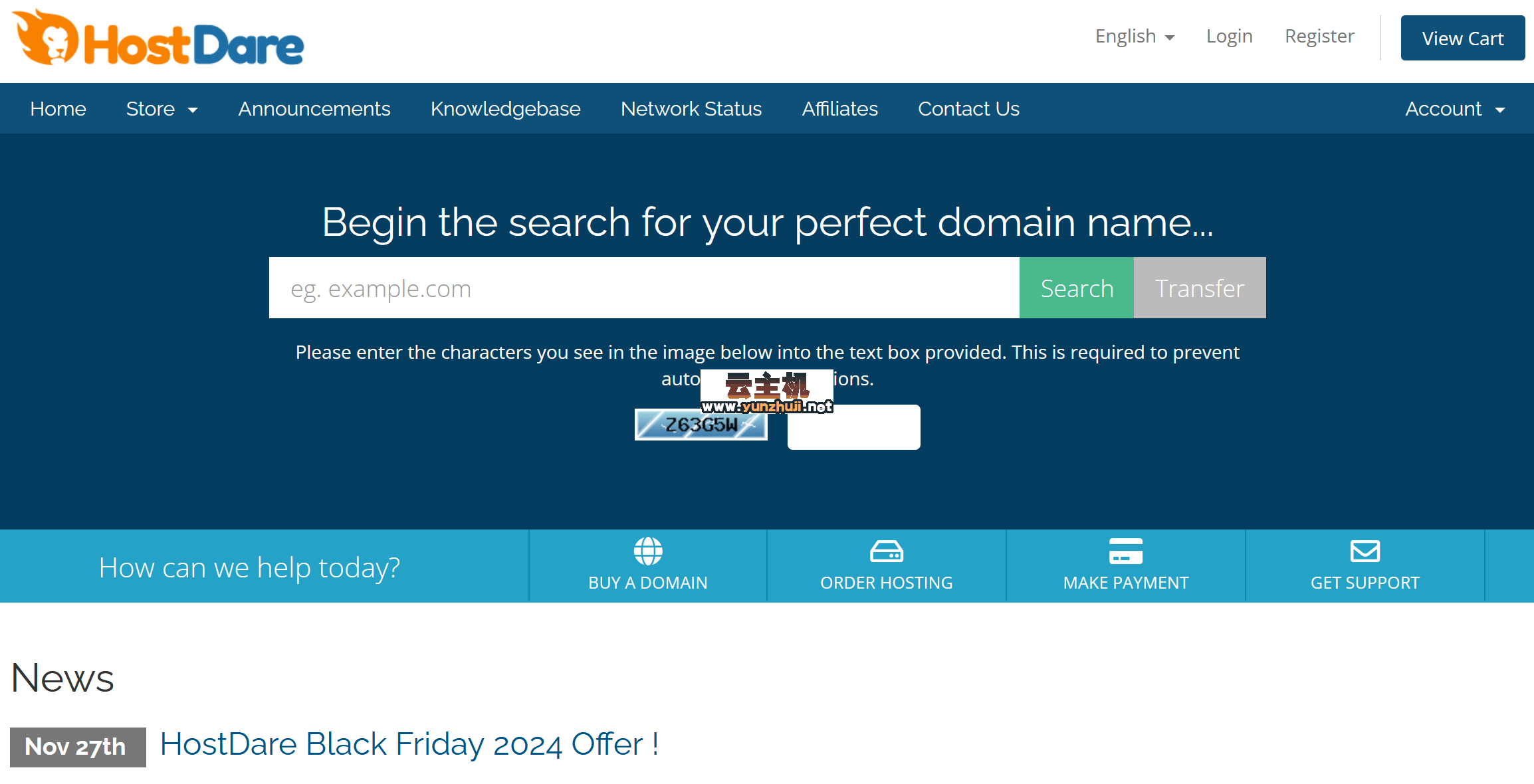

问题1:如何搭建DedeCMS V5.7 SP2的环境?

答:搭建DedeCMS V5.7 SP2的环境,可以使用phpstudy工具,下载DedeCMS V5.7 SP2的源码并解压缩,将解压后的文件放到phpstudy的www目录下,启动phpstudy并创建一个新的网站,设置域名为127.0.0.1,端口号随意设置,在浏览器中访问https://www.112.run/upload/y20241218/rsrt4nqtan3.png.p*hp”文件,程序会提示报错信息,上传失败。

云主机测评网

云主机测评网

最新评论

本站CDN与莫名CDN同款、亚太CDN、速度还不错,值得推荐。

感谢推荐我们公司产品、有什么活动会第一时间公布!

我在用这类站群服务器、还可以. 用很多年了。