1、存储型XSS攻击原理

(图片来源网络,侵删)概念理解:存储型XSS,也称为持久型XSS,涉及将恶意脚本永久存储在目标服务器的数据库或文件中,这种攻击方式隐蔽性高,因为恶意代码一旦存储,任何访问这些代码的用户都会受到影响。

攻击过程:存储型XSS常见于论坛、博客和留言板等区域,攻击者在这些平台上发布带有针对性的恶意脚本,一旦恶意脚本被存储,它就能影响所有访问这些脚本的用户。

潜在风险:存储型XSS的危害性较大,因为它不需要直接针对特定对象,只要用户访问了含有恶意脚本的页面,攻击就会自动进行,这种方式可以广泛影响大量用户,且常被评级为中危漏洞。

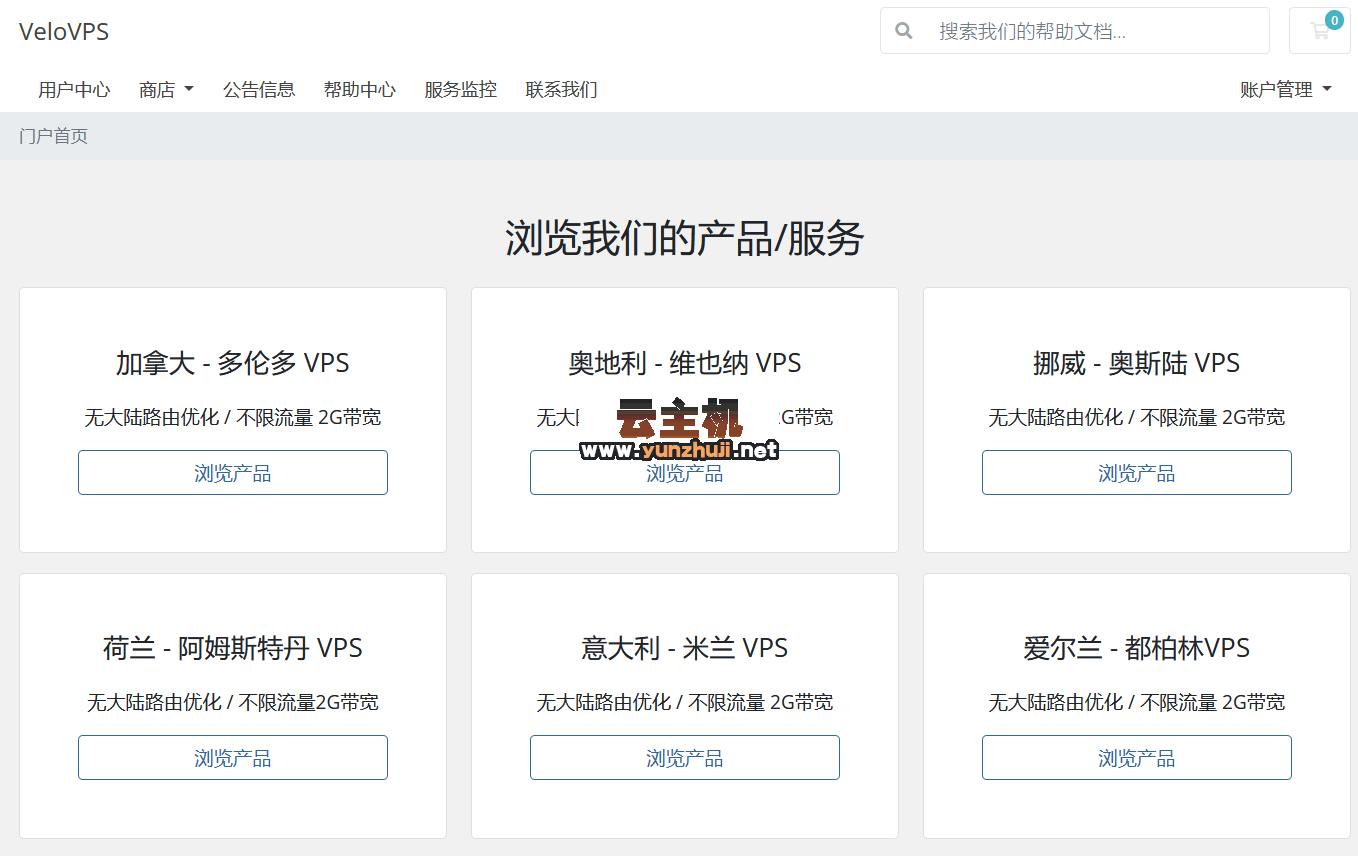

2、存储型XSS测试环境搭建

环境准备:通过使用phpstudy开启Apache和mysql服务,搭建数据库环境,并创建网站文件,这些步骤是模拟存储型XSS攻击的基础准备工作。

编写测试代码:编写用于测试的后端PHP代码和前端HTML代码,确保可以通过表单输入并存储数据到服务器,模拟真实的网站交互环境。

3、存储型XSS攻击实施

(图片来源网络,侵删)上传恶意代码:创建包含JavaScript等客户端脚本的恶意代码文件,并通过表单上传至服务器,该文件一旦执行,就能实现窃取用户信息等攻击目的。

获取用户Cookie:通过恶意脚本的操作,可以捕获并发送用户的Cookie信息到攻击者控制的服务器,通过这种方式,攻击者可以无需密码即可登录用户的账号。

4、存储型XSS防御措施

设置HttpOnly标志:通过设置Cookie的HttpOnly属性,可以防止通过脚本访问Cookie,从而显著减少XSS攻击的风险。

输入验证和过滤:对所有用户提交的数据进行严格的验证和过滤,确保不执行任何未经安全检查的代码或脚本,这是预防存储型XSS攻击的一个关键环节。

相关问答FAQs

Q1: 存储型XSS攻击是否仅影响Web应用?

(图片来源网络,侵删)A1: 存储型XSS攻击主要影响Web应用,尤其是那些允许用户输入并存储数据的动态网站如论坛、博客等,这些平台如果未正确过滤恶意脚本,就可能成为存储型XSS攻击的受害者。

Q2: 如何完全防止存储型XSS攻击?

A2: 虽然很难保证完全防护,但可以采取多种措施来最大限度减少存储型XSS攻击的风险,例如实施严格的输入验证和过滤策略、使用内容安全策略(CSP)、设置Cookie的HttpOnly标志、以及进行定期的安全审计和代码审查。

云主机测评网

云主机测评网

最新评论

本站CDN与莫名CDN同款、亚太CDN、速度还不错,值得推荐。

感谢推荐我们公司产品、有什么活动会第一时间公布!

我在用这类站群服务器、还可以. 用很多年了。